🔥 Dzisiaj coś prostego, ale niezwykle przydatnego dla każdego. Poznajcie nowego najlepszego przyjaciela do robienia i edycji zrzutów ekranu. Czas wyrzucić do kosza skomplikowane, rozbudowane programy! #ProjektyOpenSource Flameshot to darmowe,…

Flameshot – Open Source Screenshot Software

🔔 Koniec ery Jira Server – czas na otwarte alternatywy! 🔔

Jak zapewne wiecie, firma Atlassian w 2024 roku oficjalnie zakończyła wsparcie dla Jira Software Server. A w 2025 roku Atlassian oficjalnie ogłosił koniec życia („end of life”, EOL) swojej linii…

🐘 🐘 PostgreSQL 18 już dostępny!

Najbardziej zaawansowana baza danych Open Source właśnie otrzymała ogromną aktualizację. Oto przegląd najważniejszych nowości, które warto znać: ✨ Wydajność na pierwszym miejscu ✅ Asynchroniczne I/O (AIO): To prawdziwa rewolucja! Nowy…

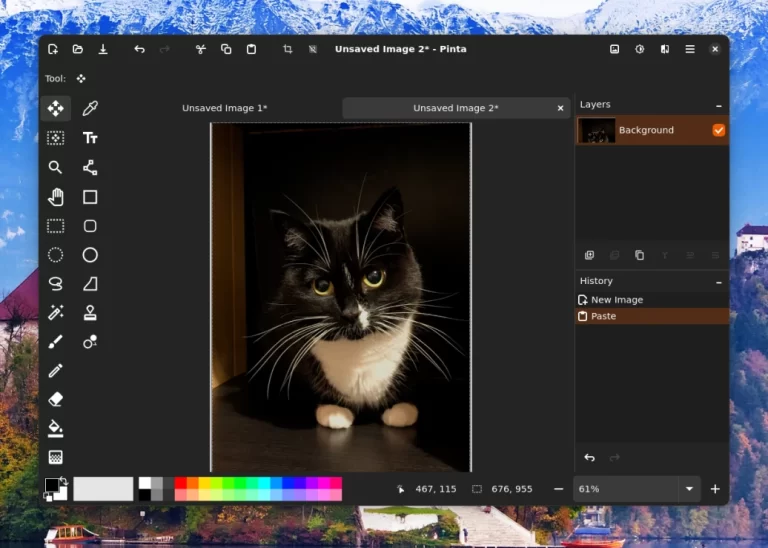

Pinta czyli Open Source’owy program do edycji obrazów

🚀 Dziś w #ProjektyOpenSource Pinta: Open Source’owy program do edycji obrazów, który rywalizuje z komercyjnymi odpowiednikami! ✨⸻Czym jest Pinta Project? To intuicyjna, a zarazem niezwykle wydajna aplikacja do edycji obrazów…

Swetrix – open source, privacy-focused alternative to Google Analytics.

🚀 chciał byś się pozbyć Google Analytics? Odkrywamy alternatywę analityki internetowej! I to w 100% OPEN SOURCE! 🚀 Czy szukasz zamiennika dla wielkich korporacyjnych narzędzi do analityki, która szanuje prywatność…

Betterbird – zoptymalizowana i stabilna wersja Trunderbird

📧 Problemy z Outlook ? 💥 Czas na porządek! Dziś w #ProjektyOpenSource projekt, który zmienia zasady gry – Betterbird! Betterbird to ulepszona wersja Thunderbirda, która skupia się na stabilności i…

Skuteczna ochrona przed atakami brute force. Część 2 – CrowdSec

W pierwszej części artykułu omówiliśmy, czym są ataki typu brute force i jakie podstawowe metody można zastosować, aby chronić serwery przed tego rodzaju zagrożeniami. W tej części skupimy się na…